حملات ddos چیست؟ حمله دیداس که معادل فارسی آن «حمله منع سرویس توزیعشده» است، یکی از رایجترین و مخربترین روشهای از کار انداختن یک وبسایت، سرور یا شبکه آنلاین است. مانند این است که هزاران نفر بهطور همزمان قصد ورود به یک فروشگاه کوچک را داشته باشند؛ نتیجه چیزی جز ازدحام، بند آمدن ورودی و ناتوانی در خدمترسانی به مشتریان واقعی نخواهد بود. حمله ddos دقیقاً همین کار را در دنیای وب انجام میدهد. اما ddos چیست و چگونه کار میکند؟ این حملات با ارسال حجم عظیمی از ترافیک جعلی از هزاران کامپیوتر آلوده (که به آنها باتنت میگویند) به سمت یک هدف مشخص، منابع آن را اشباع میکنند و از دسترس کاربران واقعی خارج میسازند.

در این مقاله به تفاوت ddos با حمله dos میپردازیم و انواع حملات دیداس را به زبان ساده بررسی میکنیم و مهمتر از همه، راهکارهای جلوگیری از حملات ddos و روشهای عملی مقابله با آن را به شما آموزش میدهیم.

فهرست مطالب

تفاوت حملات ddos با سایر تهدیدات سایبری

بسیاری از کاربران، تمام حملات سایبری را با یک دید نگاه میکنند، درحالیکه هر کدام اهداف و روشهای کاملاً متفاوتی دارند. درک تفاوت حمله DDoS با سایر تهدیدات سایبری به شما کمک میکند تا ریسکها را بهتر مدیریت کنید. هدف اصلی در حملات دیداس چیست؟ هدف، از دسترس خارج کردن یک سرویس است، نه سرقت اطلاعات. مهاجم نمیخواهد به دادههای شما نفوذ کند، بلکه میخواهد آنقدر سر شما را شلوغ کند که نتوانید به دیگران سرویس بدهید.

در جدول زیر، این تفاوت را به شکل واضحتری مقایسه کردهایم:

| نوع تهدید | هدف اصلی مهاجم | روش کار | نتیجه نهایی برای قربانی |

|---|---|---|---|

| حمله ddos | از کار انداختن سرویس | ارسال حجم عظیم ترافیک جعلی | وبسایت یا سرور از دسترس خارج میشود. |

| بدافزار (Malware) | آلوده کردن سیستم | اجرای یک فایل یا نرمافزار مخرب | سرقت اطلاعات، آسیب به فایلها، جاسوسی |

| فیشینگ (Phishing) | سرقت اطلاعات هویتی | فریب دادن کاربر برای ورود اطلاعات در صفحه جعلی | لو رفتن نام کاربری، رمز عبور و اطلاعات بانکی |

| باجافزار (Ransomware) | اخاذی و کسب درآمد | رمزنگاری فایلهای قربانی و درخواست پول | از دست رفتن دسترسی به فایلها تا زمان پرداخت باج |

بهطور خلاصه، DDoS یک حمله پرسروصدا و مختلکننده است، اما بسیاری از تهدیدات دیگر مانند بدافزارها و فیشینگ، حملاتی پنهانی و با هدف سرقت هستند.

مراحل شکلگیری حمله ddos

برای اینکه بهتر بفهمیم حملات ddos چیست، در ابتدا میخواهیم آناتومی آن را بررسی کنیم. یک حمله DDoS یا «حمله منع سرویس توزیعشده»، منطق سادهای دارد: ایجاد یک «ترافیک مصنوعی» آنقدر عظیم که منابع یک سرور اشباع شده و آن را از دسترس کاربران واقعی خارج کند. برای درک بهتر، این حمله را در سه بخش اصلی تشریح میکنیم:

۱. باتنت (Botnet)

مهاجم برای ایجاد این حجم از ترافیک، بهتنهایی عمل نمیکند. او از شبکهای متشکل از هزاران یا حتی میلیونها دستگاه (مانند کامپیوتر، دوربین مداربسته یا گجتهای هوشمند) استفاده میکند که قبلاً با بدافزار آلوده شدهاند. به این شبکه از دستگاههای «زامبی» که بدون اطلاع صاحبانشان توسط مهاجم کنترل میشوند باتنت میگویند.

۲. ایجاد ترافیک فلجکننده

وقتی مهاجم هدف خود را (مثلاً یک وبسایت) مشخص کرد، به تمام دستگاههای موجود در باتنت دستور میدهد تا بهصورت همزمان، درخواستهای بیوقفه و بیشماری را به سمت سرور هدف ارسال کنند.

این فرایند دقیقاً مانند این است که هزاران نفر بهصورت هماهنگ با یک شماره تلفن تماس بگیرند؛ خط تلفن اشغال میشود و دیگر هیچ تماسگیرنده واقعی نمیتواند ارتباط برقرار کند. در این شرایط است که سرور هدف با این سیل از درخواستهای جعلی مواجه میشود و تمام منابعش (پهنای باند، قدرت پردازش و حافظه) صرف پاسخگویی به آنها میشود.

مقاله تکمیلی: پهنای باند (Bandwidth) چیست؟

۳. محرومسازی از سرویس (Denial of Service)

در آخرین مرحله، سرور بهدلیل اشباع منابع، دیگر توانایی پاسخگویی به درخواستهای کاربران واقعی و مشروع را نخواهد داشت. در این حالت، وبسایت یا سرویس مورد نظر از دسترس خارج شده و اصطلاحاً «Down» میشود. به این ترتیب، مهاجم با استفاده از یک روش نسبتاً ساده (ایجاد شلوغی بیش از حد)، یک زیرساخت پیچیده را فلج میکند.

تفاوت ddos با حمله dos چیست؟

تا اینجا توضیح دادیم که حملات ddos چیست؛ اما همانطور که میدانید نوع دیگری از محرومسازی سرویس وجود دارد که داس (dos) نامیده میشود. هرچند هدف هر دو حمله یک هدف نهایی را دنبال میکنند: ازکارانداختن سرویس. اما تفاوت آنها در روش، مقیاس و فلسفهٔ حمله است.

| تفاوت حمله dos با حملات ddos چیست | ||

| ویژگی | حمله DoS (منع سرویس) | حمله DDoS (منع سرویس توزیعشده) |

| منبع حمله | یک منبع واحد (تک دستگاه) | چندین منبع (شبکهی باتنت) |

| مقیاس حمله | محدود به توان یک منبع | بسیار بزرگ، میتواند حجم عظیمی ترافیک تولید کند |

| پیچیدگی | نسبتاً ساده | پیچیدهتر (نیاز به هماهنگی باتنت) |

| قابلیت ردیابی | آسانتر | دشوارتر (منابع پراکنده) |

| مقابله | مسدودسازی IP منبع | نیاز به ابزارهای مقیاسپذیر و پیچیده |

| خطرناکی | کمتر در مقایسه با DDoS | بسیار خطرناکتر (به دلیل مقیاس) |

حملهٔ تکنفره در برابر هجوم انبوهِ هماهنگ

حملهٔ dos یا Denial of Service، نمونهی اولیهتر و سادهتر است. در این سناریو، مهاجم از یک منبع واحد (مثلاً یک کامپیوتر) ترافیک یا درخواستهای مخرب را به سمت هدف سرازیر میکند. گویی تنها یک نفر با تمام توان خود، تلاش میکند دری را مسدود کند یا یک خط تلفن را اشغال نگه دارد. مقیاس این حمله محدود به توانایی و پهنای باند همان یک منبع است.

اما در سمت دیگر، Distributed Denial of Service قرار دارد. همانطور که در حملات ddos چیست گفتیم، اینجا دیگر صحبت از یک مهاجم تنها نیست؛ ما با شبکهای گسترده از منابع مختلف روبرو هستیم که بهصورت هماهنگ و مانند سیلابی ویرانگر به سمت هدف هجوم میبرند.

چرا حملهٔ ddod خطرناکتر از dos است؟

پس همانطورکه در تفاوت حمله dos با حملات ddos چیست گفتیم، اولی اقدام یک فرد است، دومی حرکت یک جمعیت کنترلشده و همانطور که در جهان واقعی، کنترل یک جمعیت آشفته دشوارتر از مهار یک فرد است، مقابله با دیداس نیز بهمراتب پیچیدهتر از داس خواهد بود.

این تفاوت اصلی انواع حملات ddos با حملهٔ dos بود. اما سایر تفاوتها که در عمق به فلسفهی فردیت در برابر جمعیت اشاره دارند بهصورت زیر است:

۱. قدرت تخریب بالاتر

- حمله DoS: قدرت حمله کاملاً به توان و پهنای باند یک سیستم مهاجم محدود است.

- حمله DDoS: با تجمیع قدرت هزاران یا حتی میلیونها دستگاه آلوده (باتنت)، مهاجم میتواند حجم ترافیکی تولید کند که پهنای باند عظیمترین شبکهها را نیز اشباع کرده و از کار بیندازد.

۲. پیچیدگی شناسایی و ردگیری

- حمله DoS: از آنجاییکه ترافیک مخرب تنها از یک منبع (یک آدرس IP) ارسال میشود، شناسایی و مسدود کردن آن نسبتاً آسان است.

- حمله DDoS: سیلاب ترافیک از هزاران نقطه مختلف درسراسر جهان با آدرسهای IP متفاوت سرازیر میشود. این موضوع، تفکیک ترافیک مخرب از کاربران واقعی و همچنین پیدا کردن منبع اصلی حمله (مهاجم) را بسیار دشوار میکند.

۳. مشکل بودن مقابله و دفاع

- مقابله با DoS: اغلب با یک قانون ساده در فایروال (مسدود کردن یک آدرس IP) قابل مهار است.

- مقابله با DDoS: نیازمند زیرساختهای بسیار پیشرفتهتر و مقیاسپذیر است. سیستمهای مقابله با ddos باید بتوانند در لحظه، حجم عظیمی از ترافیک را تحلیل کنند، الگوهای مخرب را از درخواستهای قانونی تشخیص داده و ترافیک جعلی را قبلاز رسیدن به سرور پاکسازی کنند.

چرا حملات ddos برای کسبوکارها خطرناکاند؟

حملات ddos به دلایل زیر تهدیدی جدی برای کسبوکارهای آنلاین محسوب میشوند:

- خسارات مالی مستقیم: از دسترس خارجشدن سرویسها میتواند به معنای ازدستدادن فروش، مشتریان و درآمد باشد. برای فروشگاههای آنلاین، هر دقیقه قطعی سرویس میتواند میلیونها تومان خسارت به همراه داشته باشد.

- آسیب به اعتبار برند: قطعی سرویس میتواند اعتماد مشتریان را خدشهدار و تصویر برند را تضعیف کند. بازیابی این اعتماد ازدسترفته، زمانبر و پرهزینه است.

- پوششی برای حملات دیگر: گاهی حملات ddos بهعنوان پوششی برای حملات پیچیدهتر مانند نفوذ به سیستمها و سرقت دادهها استفاده میشوند. درست درشرایطیکه تیم فنی مشغول مقابله با حمله ddos است، مهاجمان میتوانند بهراحتی به بخشهای دیگر سیستم نفوذ کنند.

- هزینههای مقابله: راهاندازی و نگهداری سیستمهای دفاعی در برابر حملات ddos میتواند هزینهبر باشد، بهخصوص برای کسبوکارهای کوچک و متوسط.

- اخاذی و باجگیری: برخی مهاجمان با تهدید به انجام انواع حملات دیداس از سازمانها باجخواهی میکنند. این پدیده که به DDoS for Ransom معروف است، در سالهای اخیر افزایشیافته است.

مهمترین نشانههای حمله DDoS چیست؟

تشخیص بهموقع یک حمله DDoS اولین و مهمترین گام برای مقابله با DDoS است. اگرچه برخی حملات پیچیده ممکن است در ابتدا پنهان بمانند، اما اکثر حملات دیداس علائم مشخصی ایجاد میکنند که مدیران سرور و صاحبان وبسایتها باید با آنها آشنا باشند. مهمترین این نشانهها عبارتند از:

الف) کندی شدید و غیرعادی شبکه یا وبسایت

این اولین و واضحترین نشانه است. اگر وبسایت یا سرور شما که همیشه عملکردی روان داشته، بهطور ناگهانی و بدون هیچ دلیل مشخصی (مانند تغییر کد یا افزایش ناگهانی کاربران واقعی) بسیار کند شده و زمان بارگذاری صفحات آن بهشدت افزایش یافته است، ممکن است زیر فشار اولیه یک حمله باشید.

مقاله تکمیلی: شبکه کامپیوتری چیست؟ راهنمای کامل کاربرد و مزایا

ب) عدمدسترسی کامل به وبسایت (خطاهای Timeout)

وقتی حجم حمله افزایش مییابد، کندی به عدمدسترسی کامل تبدیل میشود. کاربران هنگام مراجعه به سایت با خطاهایی مانند “Connection Timeout” یا “503 Service Unavailable” مواجه میشوند. این یعنی سرور آنقدر مشغول پردازش ترافیک جعلی است که دیگر توانایی پاسخگویی به درخواستهای قانونی را ندارد.

ج) افزایش ناگهانی و شدید در مصرف منابع سرور

با بررسی نمودارهای مانیتورینگ سرور خود، میتوانید بهسرعت متوجه یک حمله شوید. نشانههای کلیدی عبارتنداز:

- استفاده ۱۰۰٪ از CPU: پردازنده سرور بهطور مداوم در بالاترین حد خود کار میکند.

- اشباع شدن حافظه RAM: حافظه رم بهطور کامل پر شده و سیستم توانایی پردازش درخواستهای جدید را ندارد.

- افزایش شدید ترافیک ورودی (Bandwidth): نمودار پهنای باند شبکه، یک جهش ناگهانی و عظیم را نشان میدهد که با الگوی ترافیک عادی شما همخوانی ندارد.

د) دریافت حجم زیادی ترافیک از منابع مشکوک

با تحلیل لاگهای ترافیک، ممکن است متوجه شوید که حجم زیادی از درخواستها از یک رنج IP مشخص، یک منطقه جغرافیایی خاص یا از دستگاههایی با مشخصات یکسان (User-Agent) به سمت سرور شما سرازیر شدهاست. این یکی از نشانههای قطعی یک حمله هماهنگشده است.

انواع حملات ddos

برخلاف چیزی که در بخش حملات ddos چیست به نظر میرسید، این حملات یک شکل واحد ندارند؛ آنها مانند سپاهی چندوجهی عمل میکنند که هر بخش آن، لایهای خاص از زیرساخت هدف را نشانه میرود. شناخت این شاخههای آشوب برای دفاع مؤثر حیاتی است، چراکه استراتژی مقابله با هر کدام متفاوت است. بهطورکلی، انواع حملات دیداس را میتوان در سه دستهٔ اصلی طبقهبندی کرد که هر کدام نمایانگر رویکردی متفاوت برای ایجاد اختلال هستند.

| نوع حمله | هدف اصلی | واحد اندازهگیری | مثال رایج |

|---|---|---|---|

| حجمی (Volumetric) | اشباع کردن پهنای باند شبکه | گیگابیت بر ثانیه (Gbps) | UDP Flood |

| پروتکلی (Protocol) | مصرف منابع سرور و فایروال | پکت بر ثانیه (PPS) | SYN Flood |

| لایه اپلیکیشن (Application) | از کار انداختن یک سرویس خاص (مثل وبسرور) | درخواست بر ثانیه (RPS) | HTTP Flood |

۱- حملات دیداس حجمی (Volumetric Attacks) و انواع آن

هدف: اشباع کردن کامل پهنای باند شبکه هدف با ارسال حجم عظیمی از ترافیک.

سادهترین و شاید آشکارترین شکل انواع حملات ddos، حملات حجمی هستند. فلسفهٔ این روش بر اصل سادهای بنا شده است: «آنقدر آب بریز تا غرق شوند!» هدف اصلی، اشباع کردن پهنای باند اتصال شبکه یا سرور هدف با ارسال حجم عظیمی از ترافیک بیمعنی است.

در حملات حجمی، مهاجم شبکهٔ عظیمی از دستگاههای آلوده (باتنت) را به کار میگیرد تا سیلی از بستههای داده را روانهٔ هدف کند. نتیجه شبیه به این است که بخواهید یک لولهٔ آب را با ریختن میلیونها قطعهسنگ ریز مسدود کنید؛ حتی اگر سنگها کوچک باشند، حجم انبوه آنها جریان را متوقف میکند. ترافیک مشروع در این سیلاب غرق میشود و نمیتواند به سرور برسد.

چند نمونهٔ کلاسیک از حملات حجمی عبارتاند از:

- حمله UDP Flood: ارسال حجم زیادی از بستههای UDP به پورتهای تصادفی سرور هدف.

- حمله ICMP Flood: مشابه UDP Flood، اما با استفاده از بستههای ICMP (که معمولاً برای Ping استفاده میشود).

- حمله NTP Amplification: یک نوع حملهٔ انعکاسی که در آن مهاجم درخواستهای کوچکی را با آدرس IP جعلیِ قربانی به سرورهای NTP ارسال میکند و این سرورها پاسخهای بسیار بزرگتری را بهسمت قربانی سرازیر میکنند.

- حمله DNS Amplification: دقیقاً مشابه NTP Amplification، اما با استفاده از سرورهای DNS.

- حمله SNMP Reflection: باز هم یک حمله انعکاسی و تقویتشده که از پروتکل SNMP برای تولید ترافیک حجیم استفاده میکند.

- حمله Smurf Attack: یک نوع حمله قدیمیتر ICMP Flood که از تکنیکهای خاصی برای تقویت حجم ترافیک استفاده میکرد.

قدرت حملات حجمی معمولاً با Gbps (گیگابیت بر ثانیه) سنجیده میشود؛ واحدی که نشاندهندهٔ حجم دادهٔ ارسالی در هر ثانیه است. رکوردهای اخیر در این زمینه به چندین ترابیت بر ثانیه رسیدهاند که نشان میدهد این سیلابها میتوانند تا چه حد ویرانگر باشند.

2- حملات دیداس پروتکلی (Protocol Attacks) و انواع آن

هدف: مصرف تمام منابع سرور، فایروال یا Load Balancer با سوءاستفاده از ضعفهای پروتکلهای شبکه (لایه ۳ و ۴).

حملات پروتکلی دیداس از حملات حجمی هوشمندانهتر عمل میکنند و لایههای میانی شبکه (لایههای ۳ و ۴ مدل OSI) و پروتکلهای ارتباطی را هدف قرار میدهند. این حملات نه لزوماً با هدف اشباع پهنای باند، بلکه با سوءاستفاده از نحوهٔ عملکرد پروتکلها، منابع پردازشی سرور یا تجهیزات شبکه (مانند فایروالها و لودبالانسرها) را مصرف میکنند.

فلسفهٔ حملات پروتکلی، یافتن حفره یا ضعفی در قوانین ارتباطات شبکه و بهرهبرداری از آن است. مانند مهمانی ناخواندهای که بهصورت مخفیانه وارد میشود و با انجام اقدامات نامتعارف، میزبان را سردرگم و مشغول نگه میدارد.

دو مثال شناختهشده از حملات پروتکلی ddos:

- حمله SYN Flood: این حمله از فرایند «دستدادن سهمرحلهای (Handshake)» در پروتکل TCP سوءاستفاده میکند. مهاجم درخواستهای شروع اتصال (SYN) زیادی ارسال میکند، اما هرگز مرحلهٔ نهایی دستدادن را کامل نمیکند. سرور در انتظار تکمیل اتصالها منابع خود را بلوکه میکند و بهتدریج از پذیرش اتصالات جدید ناتوان میشود. گویی هزاران نفر دستشان را برای دستدادن دراز کردهاند، اما هرگز دست نمیدهند و طرف مقابل را در حالت انتظار نگه میدارند!

- حمله Ping of Death: اگرچه حملهای قدیمیتر است، اما نمونهای از سوءاستفاده پروتکلی است. ارسال بستههای ICMP با حجم غیرمجاز که هنگام بازسازی در مقصد، سیستم را دچار مشکل میکند.

معیار سنجش این حملات معمولاً PPS (Packet Per Second یا بسته بر ثانیه) است که تعداد بستههای مخربی را نشان میدهد که در هر ثانیه پردازش سرور را به چالش میکشند.

3- حملات دیداس لایه کاربردی (Application Layer Attacks) و انواع آن

هدف: هدف قرار دادن یک نرمافزار یا سرویس خاص (مانند وبسرور آپاچی یا Nginx) با درخواستهایی که در ظاهر قانونی بهنظر میرسند اما هدفشان مصرف منابع CPU و RAM است.

اگر کسی از ما بپرسد که پیچیدهترین و پنهانکارترین نوع حملات ddos چیست؟ قطعا حملات لایهٔ کاربردی را یاد میکنیم که لایهی ۷ مدل OSI، یعنی جایی که نرمافزارهای وب و اپلیکیشنها با کاربر تعامل دارند را هدف قرار میدهند. این حملات نه پهنای باند را هدف میگیرند و نه قوانین پایه شبکه را زیر پا میگذارند؛ آنها از خودِ منطق اپلیکیشن سوءاستفاده میکنند.

حال فلسفهٔ این نوع حملات ddos چیست؟ تقلید ترافیک مشروع فلسفه این نوع حملات است. به این معنا که درخواستها کاملاً قانونی به نظر میرسند (مثلاً درخواست باز کردن یک صفحه وب)، اما طوری طراحی شدهاند که سرور را وادار به انجام عملیات سنگین، وقتگیر یا منابعبر کنند. این حملات با حجم کمتر ترافیک نیز میتوانند فلجکننده باشند، زیرا یک درخواست مخرب ممکن است به اندازهٔ هزاران درخواست ساده منابع مصرف کند.

نمونههایی از حملات لایه کاربردی دیداس:

- حمله HTTP Flood: ارسال تعداد زیادی درخواست HTTP GET یا POST بهصورت مکرر. این درخواستها میتوانند هدفمند باشند، مثلاً درخواستی که باعث جستجوی سنگین در پایگاهداده شود یا عملیاتی پیچیده را روی سرور فعال کند.

- حمله HTTP Flood: ارسال حجم بالایی از درخواستهای HTTP GET یا POST به یک وبسرور. این درخواستها باعث میشوند سرور به شدت مشغول شده و نتواند به کاربران واقعی پاسخ دهد.

- حمله Slowloris: حملهای که با باز نگهداشتن تعداد زیادی اتصال HTTP نیمهکاره، منابع سرور را قفل میکند. مهاجم درخواست را بسیار آهسته میفرستد و سرور مجبور میشود منتظر بماند و اتصالات جدید نمیتوانند برقرار شوند. گویی دهها نفر همزمان در حال سفارشدادن در رستورانی هستند، اما هرگز جملهٔ سفارششان را تمام نمیکنند و گارسونها را معطل نگه میدارند!

معیار سنجش حملات لایه کاربردی معمولاً RPS (Request Per Second یا درخواست بر ثانیه) است.

حملات ddos ترکیبی و چند وکتوری (Multi-Vector Attacks)

مهاجمان امروزی به یک روش حمله بسنده نمیکنند. آنها دریافتهاند که ترکیب راهبُردهای مختلف، شانس موفقیت را بهشدت افزایش میدهد. اینجاست که مفهوم حملات چند وکتوری (Multi-Vector Attacks) مطرح میشود. این حملات، ترکیبی از دو یا چند نوع حملهٔ حجمی، پروتکلی و یا لایه کاربردی هستند که بهصورت همزمان یا متوالی اجرا میشوند.

چرا حملات چند وکتوری ddos خطرناکترند؟

- سیستم دفاعی ممکن است در برابر حملات حجمی قوی ولی در حملات لایه کاربردی ضعیف باشد و حمله ترکیبی از این ضعف استفاده میکند.

- مدیریت و تحلیل همزمان چندین نوع حمله، منابع بیشتری از سیستمهای امنیتی طلب میکند.

- مدافع مجبور است همزمان با سیلاب، مهمانان ناخواندهای که قوانین را زیر پا میگذارد و کاربران عادی که ناگهان شروع به انجام کارهای عجیب میکنند دستوپنجه نرم کند که به این حالت «سمفونی آشوب» میگویند.

روند استفاده از این حملات در سالهای اخیر بهشدت افزایشی بوده است. آمارها نشان میدهند که بخش قابلتوجهی از حملات امروزی دارای مؤلفههای مختلفی هستند که نشان از گرایش مهاجمان به استفاده از سمفونی آشوب برای رسیدن به هدف خود دارد.

مقابله با حملات چند وکتوری نیازمند راهکارهای دفاعی چندلایه و هماهنگ است که بتواند انواع مختلف ترافیک مخرب را در لایههای مختلف شبکه تشخیص داده و خنثی کند. اما چگونه میتوان یک سیستم دفاعی ساخت که به اندازهٔ خود آشوب، انعطافپذیر و متنوع باشد؟ این سؤال یکی از چالشهای اصلی امنیت سایبری در عصر حاضر است.

ابزارها و تکنیکهای رایج حملات ddos

پشت هر حملهٔ ddos موفق، علاوهبر نیت خرابکارانه، ابزارها و تکنیکهایی وجود دارد که مقیاس و تأثیر حمله را ممکن میسازند. مهاجمان، مهندسانی هستند که بهجای سازندگی، در پِی روشهایی برای تخریب یا اختلالاند. در این بخش به دو ستون اصلی که حملات ddos مدرن بر آنها استوارند، میپردازیم: ارتش زامبیها (باتنتها) و هنر استفاده از انعکاس برای تقویت حمله

۱- تکنیک باتنتها (Botnets) یا ارتش زامبی

وقتی در تعریف حملات ddos چیست؟ آن را یک هجوم انبوه مینامیم، باید اکنون باتنتها را همان «انبوه» بدانیم. باتنت (مخفف Robot Network) شبکهای از دستگاههای دیجیتالی (کامپیوترها، سرورها، گوشیهای هوشمند و به طرز عجیبی، دستگاههای خانگی IoT مانند دوربینها و روترها) هستند که بدون اطلاع صاحبانشان آلوده شدهاند و تحت کنترل یک مهاجم درآمدهاند. هر دستگاه در این شبکه، یک «ربات» یا «زامبی» است که آمادهٔ دریافت دستور از سرور فرماندهی و کنترل (C&C) مهاجم است.

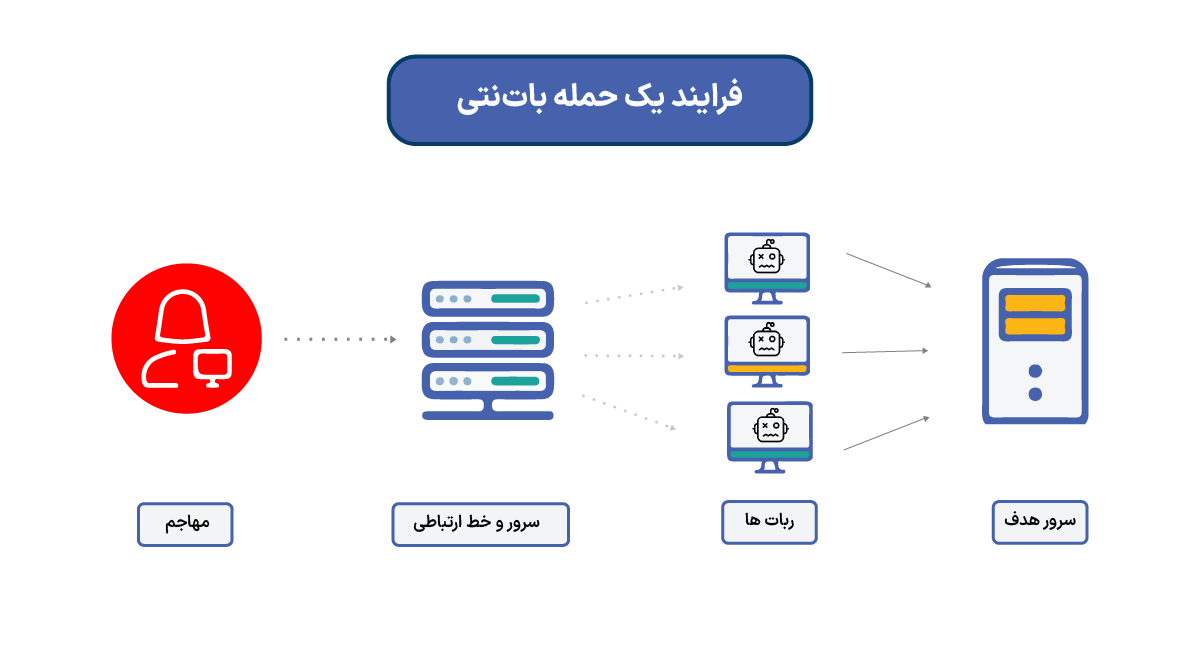

فرایند یک حمله باتنتی

فرایند تشکیل یک باتنت مانند ساختن یک ارتش از خوابگردهاست:

- آلودهسازی: دستگاهها از طریق بدافزار، لینکهای مخرب، یا بهرهبرداری از آسیبپذیریها (مثلاً رمزهای عبور پیشفرض و ساده) آلوده میشوند.

- نصب عامل: بدافزار نصب شده، ارتباطی پنهان با سرور C&C برقرار میکند.

- انتظار برای فرمان: دستگاه آلوده در حالت آمادهباش قرار میگیرد.

- اجرای دستور حمله: مهاجم در لحظهٔ مناسب، دستوری را ازطریق C&C به تمام زامبیها صادر میکند: حمله به هدف X!

نکتهٔ تلخ اینجاست که اغلب صاحبان این دستگاهها متوجه نمیشوند که بخشی از یک ارتش سایبری شدهاند. دستگاه آنها شاید کمی کند شود، اما نه آنقدر که شک کنند دارند در یک حملهٔ سایبری بزرگ قربانی میشوند!

۲- تکنیکهای تقویت و انعکاس

گاهی مهاجمان حتی به یک باتنت بزرگ هم نیاز ندارند. آنها میتوانند با استفاده از تکنیکهای تقویت (Amplification) و انعکاس (Reflection)، ضربهٔ کوچکی بزنند؛ اما پژواکی بزرگ و مخرب ایجاد کنند. فلسفهٔ این تکنیکها، سوءاستفاده از سرویسهای عمومی و بیدفاع اینترنت است تا ترافیک حمله بهصورت تصاعدی افزایش یابد.

روش کار به این صورت است:

- مهاجم درخواست کوچکی را به یک سرویس اینترنتی عمومی (مانند سرور DNS، سرور NTP، یا دیگر سرویسهای نیازمند پاسخ) ارسال میکند.

- در این درخواست، آدرس IP قربانی واقعی را بهعنوان فرستنده جعل (Spoof) میکند.

- سرویس عمومی، پاسخ به این درخواست که معمولاً چندین برابر بزرگتر از خود درخواست اولیه است را به آدرس IP قربانی ارسال میکند.

- نتیجه؟ مهاجم با ارسال حجم کمی ترافیک از یک یا چند منبع، میتواند سیلابی بسیار بزرگتر از پاسخهای ناخواسته را به سمت قربانی هدایت کند.

منظور از فاکتور تقویت در حملات ddos چیست؟

این فاکتور نشان میدهد که پاسخ چندبرابر درخواست اولیه است. این تکنیک، حملهٔ ddos را به یک حملهٔ نیابتی تبدیل میکند؛ چون مهاجم پشت سرویسهای دیگر پنهان شده و آنها را وادار به شرکت در حمله علیه قربانی میکند. این یکی از آن پدیدههای دیجیتالی است که نشان میدهد چگونه قابلیتهای عادی شبکه (مانند پاسخدهی سرویسها) میتوانند به ابزاری برای تخریب تبدیل شوند.

چطور جلوی حملات DDoS را بگیرم؟

یکی از سؤالات این است که بعداز همهٔ موارد ذکرشده، راه مقابله با حملات ddos چیست؟ این کار نیازمند یک استراتژی چندلایه است که شامل اقدامات پیشگیرانه (قبلاز حمله) و روشهای مقابلهای (درحین حمله) میشود. هیچ راهکار واحدی به تنهایی کافی نیست، اما ترکیب روشهای زیر میتواند بهشکل چشمگیری از کسبوکار شما محافظت کند.

۱. اقدامات قبلاز وقوع حمله

این اقدامات، مهمترین و مؤثرترین بخش دفاعی شما هستند.

- استفاده از سرویسهای محافظت در برابر DDoS: این بهترین و کارآمدترین راهکار جلوگیری از حملات DDoS است. سرویسهایی مانند شبکههای توزیع محتوا (CDN) و فایروالهای برنامه وب (WAF) مانند یک سپر محافظ عمل میکنند. آنها ترافیک ورودی را قبلاز رسیدن به سرور شما تحلیل میکنند، ترافیک مخرب را شناسایی و مسدود میکنند و فقط به کاربران واقعی اجازه عبور میدهند.

- افزایش ظرفیت پهنای باند: داشتن پهنای باند بیشتر از نیاز معمول، به سرور شما اجازه میدهد تا حملات DDoS حجمی کوچکتر را بدون از دسترس خارج شدن تحمل کند. این راهکار به تنهایی کافی نیست اما میتواند بهعنوان یک لایه دفاعی اولیه عمل کند.

- داشتن طرح واکنش اضطراری (Response Plan): قبلاز اینکه حملهای رخ دهد، باید بدانید که در صورت وقوع آن دقیقاً چه اقداماتی باید انجام دهید. یک طرح مکتوب که مشخص میکند با چهکسی (میزبان وب، متخصص امنیت) و چگونه تماس بگیرید، میتواند سردرگمی در لحظات بحرانی را کاهش دهد.

۲. روشهای مقابله (اقدامات زمان حمله)

اگر یک حمله DDoS درحال وقوع است، اقدامات زیر میتواند به کاهش اثرات آن کمک کند:

- شناسایی و تحلیل ترافیک: اولین قدم، تشخیص نوع حمله است. با استفاده از ابزارهای تحلیل شبکه، مشخص کنید که حمله از چه نوعی است (حجمی، پروتکلی یا لایه اپلیکیشن) و از کدام مناطق جغرافیایی یا آدرسهای IP سرچشمه میگیرد. این اطلاعات به شما در انتخاب روش مقابله مناسب کمک میکند.

- محدودسازی نرخ درخواست (Rate Limiting): این تکنیک، تعداد درخواستهایی را که یک آدرس IP میتواند در یک بازه زمانی مشخص به سرور ارسال کند محدود میسازد. این روش بهویژه در مقابله با DDoS از نوع حملات لایه اپلیکیشن (مانند HTTP Flood) که توسط رباتها انجام میشود بسیار مؤثر است.

- فیلتر کردن IPها و ترافیک: اگر تحلیل شما نشان دهد که بخش بزرگی از ترافیک حمله از یک منطقه جغرافیایی خاص یا مجموعهای از IPهای مشخص میآید، میتوانید بهطور موقت دسترسی از آن مناطق یا آدرسها را مسدود کنید.

- تماس فوری با ارائهدهنده سرویس: بلافاصله با شرکت میزبان وب (هاستینگ) یا ارائهدهنده اینترنت (ISP) خود تماس بگیرید. آنها ابزارهای قدرتمندتری در سطح شبکه در اختیار دارند و میتوانند برای فیلترکردن ترافیک مخرب به شما کمک کنند.

انگیزهها و اهداف اصلی حملات ddos

همانطور که هر عملی دلیلی دارد، پشت هر حملهٔ DDoS نیز انگیزهای نهفته است. اما مهمترین انگیزههای حملات ddos چیست؟ انگیزهها متنوعاند؛ گاهی اعلام موضعی ایدئولوژیک است که در قالب «هکتیویسم» ظاهر میشود و وبسایت مخالفان را هدف قرار میدهد. گاهی صرفاً طمع مالی است و حمله به ابزاری برای اخاذی تبدیل میشود (DDoS for Ransom).

رقابتهای تجاری نیز میدان دیگری برای این نبرد دیجیتالی هستند، وقتی که از دسترس خارجکردن سایت رقیب در زمان اوج فروش به ابزاری کثیف تبدیل میشود. حتی کینههای شخصی و انتقامجویی نیز میتوانند محرک حملات باشند و شاید نگرانکنندهتر از همه، زمانی است که حمله DDoS نه هدف نهایی، بلکه پوششی است برای نفوذهای عمیقتر و سرقتهای اطلاعاتی که در سایهٔ آشوب رخ میدهند.

درک این «چرایی» پشت حمله به سازمانها کمک میکند تا ارزیابی دقیقتری از ریسکهای خود داشته باشند و پیشبینی کنند از کجا ممکن است ضربه بخورند.

سهم هرکدام از انگیزههای اصلی حملات ddos در ۲۰۲۴ چقدر بود؟ (براساس آمار تقریبی جهانی)

قرمز: انگیزههای سیاسی/ایدئولوژیک (هکتیویسم) = ۴۰ تا ۷۳ درصد

آبی: انگیزههای مالی/اخاذی (RDoS) = ۹ تا ۱۹ درصد

بنفش: رقابتهای تجاری و صنعتی = تا ۵۰ درصد

آبی روشن: انگیزههای شخصی و انتقامجویی = کمتر از ۱۰ درصد

نارنجی: حملات به عنوان پوششی برای نفوذهای دیگر = کمتر از ۱۰ درصد

خاکستری: سایر انگیزهها = کمتر از ۱۰ درصد

معروفترین حملات ddos در تاریخ

برای درک بهتر مقیاس و قدرت تخریب این حملات، بهتر است نگاهی به چند مورد از بزرگترین و معروفترین حملات دیداس در تاریخ بیندازیم. این مثالها نشان میدهند که مقابله با ddos چقدر برای کسبوکارهای آنلاین حیاتی است.

حمله به GitHub (فوریه ۲۰۱۸):

- مقیاس: ۱.۳۵ ترابیت بر ثانیه (Tbps)

- شرح: سرویس محبوب توسعهدهندگان، GitHub، مورد هدف یک حمله عظیم از نوع “Memcached amplification” قرار گرفت. این حمله در زمان خود بزرگترین حمله ddos ثبتشده بود. بااینحال، بهدلیل زیرساخت قدرتمند و سیستمهای حفاظتی GitHub، این سرویس تنها حدود ۱۰ دقیقه دچار اختلال شد و بهسرعت به حالت عادی بازگشت. این مثال، اهمیت داشتن راهکارهای جلوگیری از حملات ddos و زیرساخت امن را بهخوبی نشان میدهد.

حمله به زیرساخت Dyn (اکتبر ۲۰۱۶):

- مقیاس: حدود ۱.۲ ترابیت بر ثانیه (Tbps)

- شرح: این یکی از تأثیرگذارترین حملات تاریخ بود. مهاجمان با استفاده از باتنت Mirai (شبکهای از صدها هزار دستگاه اینترنت اشیاء مانند دوربینهای مداربسته و روترهای خانگی) به شرکت Dyn که یک ارائهدهنده بزرگ خدمات DNS بود حمله کردند. این حمله باعث شد تا دسترسی به تعداد زیادی از وبسایتهای بزرگ جهان مانند توییتر، نتفلیکس، اسپاتیفای، آمازون و پیپال برای ساعتها در اروپا و آمریکای شمالی مختل شود.

حمله به خدمات وب آمازون (AWS) (فوریه ۲۰۲۰):

- مقیاس: ۲.۳ ترابیت بر ثانیه (Tbps)

- شرح: خدمات وب آمازون، بزرگترین ارائهدهنده زیرساخت ابری در جهان، یک حمله DDoS عظیم را شناسایی و دفع کرد. این حمله که از نوع “CLDAP reflection” بود، رکورد جدیدی را در حجم حملات ثبت کرد. AWS توانست باموفقیت این حمله را مهار کند، اما این رویداد نشان داد که مقیاس حملات بهطور مداوم درحال افزایش است.

این مثالها ثابت میکنند که هیچ کسبوکاری، صرفنظر از اندازه آن، از خطر حملات ddos در امان نیست و سرمایهگذاری برای زیرساختهای حفاظتی یک امر ضروری است.

حمله دیداس یک بحران تجاری

شاید تصور کنید که بدترین پیامد یک حمله ddos، چند ساعت از دسترس خارج شدن وبسایت شماست. اما پیامدهای واقعی این حمله بسیار عمیقتر و پرهزینهتر از یک قطعی موقت است. عدم آمادگی در برابر چنین تهدیدی میتواند کسبوکار شما را با بحرانهای جدی زیر مواجه کند:

- ۱. نابودی اعتبار و اعتماد مشتریان: اولین چیزی که در یک حمله از بین میرود، اعتماد کاربران شماست. وبسایتی که در دسترس نیست، یک کسبوکار غیرقابل اعتماد بهنظر میرسد و بازگرداندن این اعتماد، هفتهها یا حتی ماهها زمان میبرد.

- ۲. خسارت مالی مستقیم: هر دقیقهای که وبسایت شما (بهخصوص اگر یک فروشگاه آنلاین باشد) از دسترس خارج است، بهمعنای از دست رفتن مستقیم فروش و درآمد است. این خسارت میتواند به سرعت به میلیونها تومان برسد.

- ۳. افت شدید رتبه در گوگل (SEO): اگر رباتهای گوگل چندین بار به وبسایت شما مراجعه کنند و با یک سایت از دسترس خارج شده مواجه شوند، بهسرعت رتبه شما را در نتایج جستجو کاهش میدهد. جبران این افت رتبه، یک فرایند طولانی و پرهزینه خواهد بود.

- ۴. اتلاف وقت و انرژی تیم فنی: در زمان حمله، تمام تمرکز و انرژی تیم فنی شما بهجای توسعه محصول، صرف مهار بحران و بازگرداندن سرویس میشود که این خود یک هزینه پنهان بزرگ است.

چگونه در برابر این بحران ایمن باشیم؟

تلاش برای مقابله با حملات پیچیده DDoS به تنهایی، مانند ساختن یک سنگر کوچک در برابر یک ارتش بزرگ است؛ پس بهترین راه مقابله با حملات ddos چیست؟ بهترین و مطمئنترین راهکار، استفاده از یک زیرساخت سرور ابری قدرتمند است که از ابتدا برای دفع چنین حملاتی طراحی شدهاست.

برای آشنایی بیشتر با تکنولوژی سرور ابری و منافعی که برای کسبوکار شما دارد، میتوانید به مقاله زیر مراجعه کنید.

تمام سرورهای ما بهصورت پیشفرض توسط یک سیستم حفاظت دربرابر حملات ddos (Anti-DDoS) چند لایه و هوشمند محافظت میشوند. این سیستم بهطور خودکار ترافیکهای مخرب را قبلاز رسیدن به سرور شما شناسایی و مسدود میکند تا کسبوکار شما حتی در میانه شدیدترین حملات نیز آنلاین و پایدار باقی بماند.

برای اینکه بتوانید این لایه امنیتی را در عمل بسنجید و با خیال راحت زیرساخت خود را به یک پناهگاه امن منتقل کنید، ما یک اعتبار اولیه ۱۰۰ هزار تومانی در اختیار شما قرار میدهیم تا کیفیت و امنیت خدمات ما را بدون هیچ ریسکی آزمایش کنید.

جمعبندی

اکنون شما درک عمیقی از این دارید که حملات ddos چیست و چگونه میتوانند زیرساختهای آنلاین شما را فلج کنند. شما با انواع مختلف این حملات، تفاوت آن با DoS و مجموعهای از راهکارهای دفاعی آشنا شدید. امروزه امنیت در فضای دیجیتال یک ضرورت است و دانش مقابله با حملات DDoS به شما و کسبوکارتان کمک میکند تا یک قدم از تهدیدات جلوتر باشید و پایداری سرویسهای خود را تضمین کنید.

آیا تابهحال تجربه مقابله با یک حمله DDoS را داشتهاید؟ کدام راهکار برای شما مؤثرتر بوده است؟ تجربیات خود را در بخش نظرات با ما و دیگران به اشتراک بگذارید.

سؤالات متداول

منظور از حملات ddos چیست؟

ddos یا Distributed Denial of Service، نوعی حملهٔ سایبری است که با ارسال حجم عظیمی از ترافیک ناخواسته از منابع متعدد و توزیعشده به سمت یک سرور یا سرویس آنلاین، آن را فلج و از دسترس کاربران واقعی خارج میکند.

آیا حملات ddos فقط سایتهای بزرگ را هدف قرار میدهند؟

خیر، این یک تصور غلط رایج است. اگرچه سایتهای بزرگتر ممکن است اهداف جذابتری باشند، اما هر سرویس آنلاینی که از دسترس خارج شدن آن برای مهاجم اهمیت داشته باشد (چه برای اخاذی، رقابت، یا صرفاً ایجاد اختلال)، میتواند هدف قرار گیرد.

تفاوت اصلی بین dos و حملات ddos چیست؟

تفاوت اصلی در منبع حمله است. حمله DoS از یک منبع واحد (مثلاً یک کامپیوتر) انجام میشود، در حالی که حمله DDoS از چندین منبع توزیع شده (شبکهی باتنت) به صورت همزمان انجام میشود. این پراکندگی مقابله با ddos را بسیار دشوارتر میکند.

چطور جلوی حملات ddos را بگیرم؟ (بهطورکامل و صددرصدی)

جلوگیری کامل و صد در صدی از حملات DDoS، به خصوص حملات حجیم و پیچیده، بسیار دشوار است. هدف اصلی راهکارهاس ما نیز جلوگیری مطلق نیست؛ بلکه کاهش شدت حمله و به حداقل رساندن زمان قطعی سرویس (Downtime) و امکان بازیابی سریع است.

انگیزه مهاجمان از انجام حملات ddos چیست؟

انگیزههای متفاوتی پشت این حملات وجود دارد. رایجترین آنها شامل اخاذی مالی، ابراز اعتراضات سیاسی یا ایدئولوژیک، ضربه زدن به رقبا، انتقامجویی شخصی و حتی استفاده از حمله به عنوان پوششی برای نفوذهای سایبری دیگر است.

چگونه میتوان فهمید که سایت هدف حمله DDoS قرار گرفته است؟

نشانههای رایج شامل کاهش شدید سرعت سایت یا سرویس، عدم دسترسی کاربران به سایت، مصرف غیرعادی و بالای منابع سرور (CPU، RAM، پهنای باند)، افزایش ناگهانی ترافیک از منابع مشکوک یا الگوهای غیرعادی و دریافت هشدارهای امنیتی از سیستمهای مانیتورینگ است.